Blog e pesquisa na área de segurança da informação

- 1. Você vai aprender um novo assunto

- 2. Investigue você mesmo

- 3. Envie-nos um artigo ou vídeo

A área de pesquisa da CYSOURCE é a biblioteca de conhecimento

e a ponta de lança da pesquisa cibernética gratuita, onde você

pode aprender novos tópicos e desenvolver suas habilidades e

conhecimentos aprendendo dezenas de pesquisas e projetos

interessantes e úteis nos campos cibernético e de alta

tecnologia. Viemos de uma indústria de alta tecnologia, então

você descobrirá pesquisas e usos práticos das tecnologias mais

recentes da indústria. A pesquisa e os projetos são conduzidos

por especialistas da indústria e hackers em colaboração com a

equipe profissional do CYSOURCE.

Nós encorajamos você a aprender coisas novas e explorar, Quer

fazer parte da comunidade de hackers CYSOURCE? Convidamos você

a entrar em contato e compartilhar conosco tópicos

interessantes e enviá-los para esta área do site.

Junte-se à nossa comunidade e construa sua experiência 10,000+

Deixando a Alexa malvada

Roman Zaikin

Alexa, da Amazon, foi exposta a violações de segurança, em um estudo realizado pela empresa Check Point descobriu Dikla Barda, Yaara Shrikki e Roman Zaikin que os hackers podem obter acesso completo às informações do usuário, remover e instalar aplicativos remotamente e assumir o controle de seus produtos inteligentes.

Deixando a Alexa malvada

Roman Zaikin

Alexa, da Amazon, foi exposta a violações de segurança, em um estudo realizado pela empresa Check Point descobriu Dikla Barda, Yaara Shrikki e Roman Zaikin que os hackers podem obter acesso completo às informações do usuário, remover e instalar aplicativos remotamente e assumir o controle de seus produtos inteligentes.

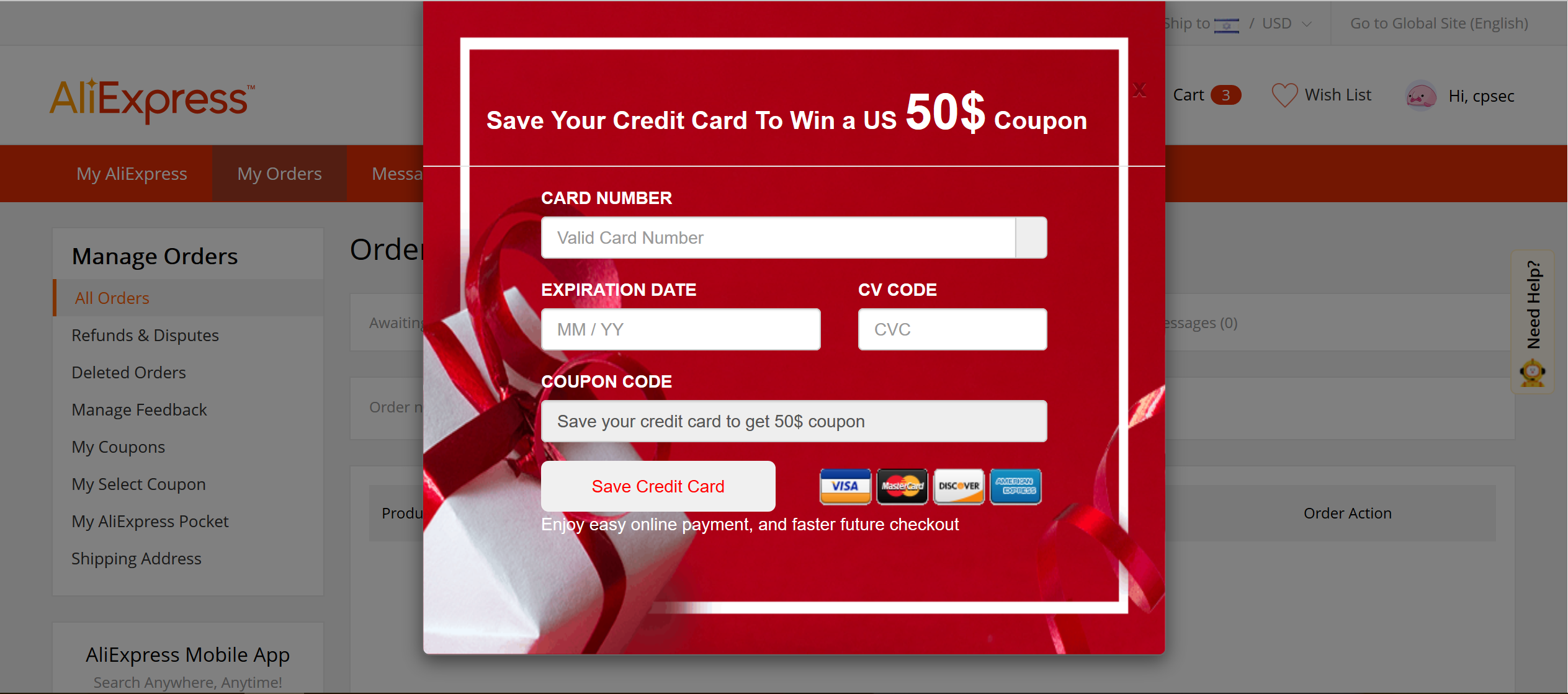

Injeção de código AliExpress

Roman Zaikin

Neste blog, vou mostrar como fomos capazes de injetar código no AliExpress e contornar uma série de proteções interessantes como o uso de um referer para proteção e contornar-lo usando open redirect.

Injeção de código AliExpress

Roman Zaikin

Neste blog, vou mostrar como fomos capazes de injetar código no AliExpress e contornar uma série de proteções interessantes como o uso de um referer para proteção e contornar-lo usando open redirect.

Caçador de Bugs durante o curso

Maor Dayan

Maor Dayan, formado pelo nosso curso de guerra cibernética, encontrou uma série de falhas de segurança em empresas de renome como - IMDb, Alibaba, Fotor, Pango e tudo isso antes mesmo de terminar o curso! Estamos orgulhosos da Maor e esperamos um futuro no campo cibernético, muito sucesso ao longo do caminho!

Caçador de Bugs durante o curso

Maor Dayan

Maor Dayan, formado pelo nosso curso de guerra cibernética, encontrou uma série de falhas de segurança em empresas de renome como - IMDb, Alibaba, Fotor, Pango e tudo isso antes mesmo de terminar o curso! Estamos orgulhosos da Maor e esperamos um futuro no campo cibernético, muito sucesso ao longo do caminho!

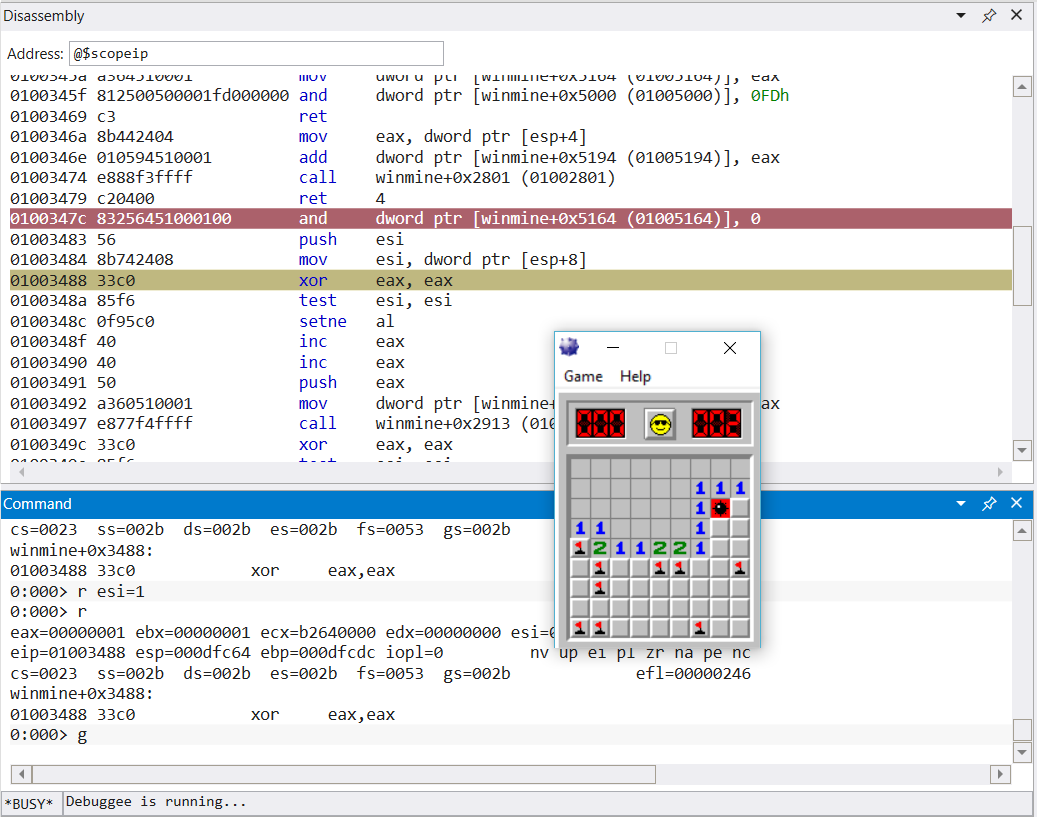

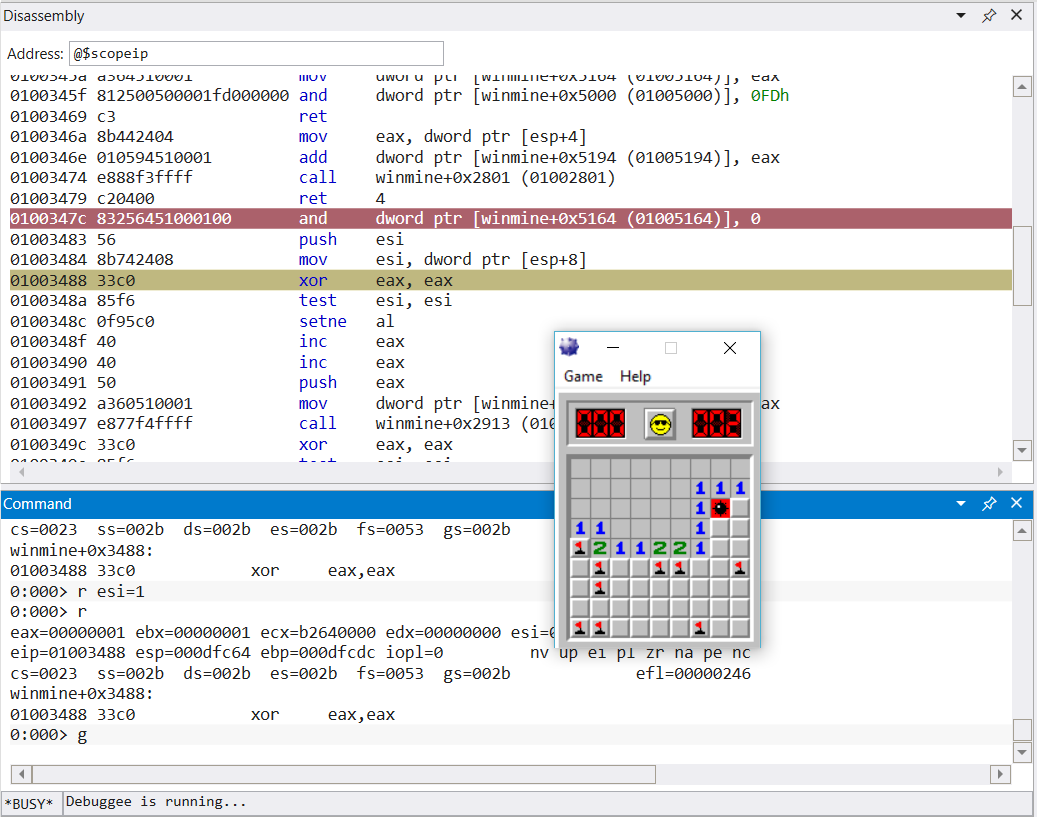

Vencendo campo minado hackeando

Roman Zaikin

Engenharia reversa do famoso jogo Campo minado, neste artigo irei mostrar como você pode resolver o jogo de uma forma diferente e até faremos um código que irá resolver o jogo para nós.

Vencendo campo minado hackeando

Roman Zaikin

Engenharia reversa do famoso jogo Campo minado, neste artigo irei mostrar como você pode resolver o jogo de uma forma diferente e até faremos um código que irá resolver o jogo para nós.

Vencendo campo minado hackeando 2

Roman Zaikin

Uma sequência do nosso primeiro artigo de engenharia reversa do jogo campo minado, este artigo mostrará como você pode resolver o jogo escrevendo debugger loop.

Vencendo campo minado hackeando 2

Roman Zaikin

Uma sequência do nosso primeiro artigo de engenharia reversa do jogo campo minado, este artigo mostrará como você pode resolver o jogo escrevendo debugger loop.

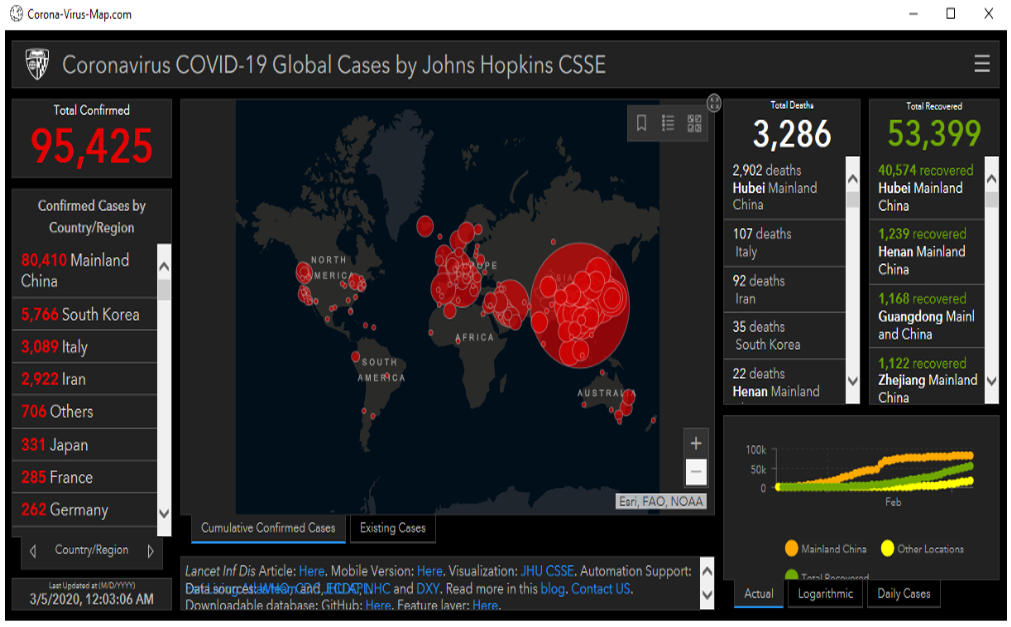

Covid-19 No mundo cibernético

Equipe Cysource

Os hackers aproveitaram o medo do público para produzir campanhas relacionadas ao vírus corona para infectar computadores com malware e roubar informações e, especialmente, para produzir danos, mas um ataque específico foi divulgado e recebeu manchetes em todo o mundo em todas as mídias possíveis.

Covid-19 No mundo cibernético

Equipe Cysource

Os hackers aproveitaram o medo do público para produzir campanhas relacionadas ao vírus corona para infectar computadores com malware e roubar informações e, especialmente, para produzir danos, mas um ataque específico foi divulgado e recebeu manchetes em todo o mundo em todas as mídias possíveis.

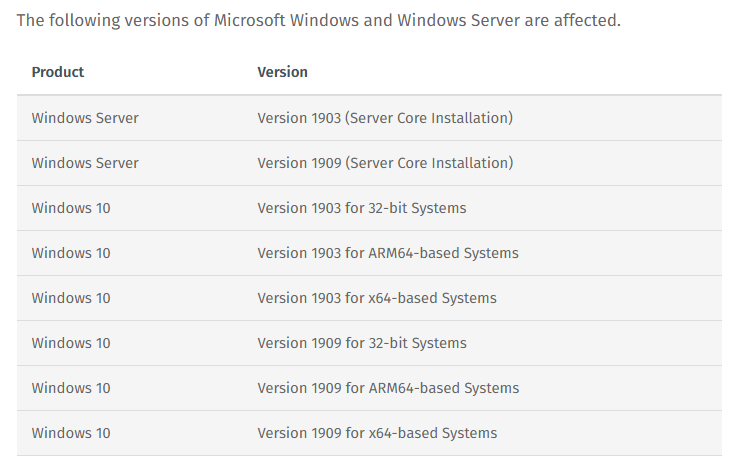

Demonstração da vulnerabilidade de segurança CVE-2020-0796

Dudu Moyal

Uma nova falha de segurança descoberta na Microsoft que permite que um invasor assuma um sistema Windows que usa o serviço SMB da versão SMBv1 para SMBv3.

Demonstração da vulnerabilidade de segurança CVE-2020-0796

Dudu Moyal

Uma nova falha de segurança descoberta na Microsoft que permite que um invasor assuma um sistema Windows que usa o serviço SMB da versão SMBv1 para SMBv3.

Como começar a aprender sobre segurança da informação

Roman Zaikin

Como entrar no mercado de cibersegurança

Como começar a aprender sobre segurança da informação

Roman Zaikin

Como entrar no mercado de cibersegurança

Entrando no mundo cibernético, como?

Shai Alfasi

Meu nome é Shai Alfasi, trabalho na indústria cibernética há cerca de 7 anos. Comecei minha carreira na Avnat como um pentester de infraestrutura e aplicativos e durante meus 3 anos na Avnat estive envolvido no desenvolvimento de cenários de ataque para um dos produtos da empresa e treinei equipes de diversas empresas no mundo tanto para empresas particulares quanto militares e de inteligência..

Entrando no mundo cibernético, como?

Shai Alfasi

Meu nome é Shai Alfasi, trabalho na indústria cibernética há cerca de 7 anos. Comecei minha carreira na Avnat como um pentester de infraestrutura e aplicativos e durante meus 3 anos na Avnat estive envolvido no desenvolvimento de cenários de ataque para um dos produtos da empresa e treinei equipes de diversas empresas no mundo tanto para empresas particulares quanto militares e de inteligência..

Invasão de Drone do DJI

Roman Zaikin

Em uma investigação recente, a Check Point Research descobriu uma vulnerabilidade que, se explorada, concederia ao invasor acesso à conta DJI de um usuário sem que o usuário estivesse ciente disso. Isso poderia ter fornecido acesso a:

Invasão de Drone do DJI

Roman Zaikin

Em uma investigação recente, a Check Point Research descobriu uma vulnerabilidade que, se explorada, concederia ao invasor acesso à conta DJI de um usuário sem que o usuário estivesse ciente disso. Isso poderia ter fornecido acesso a:

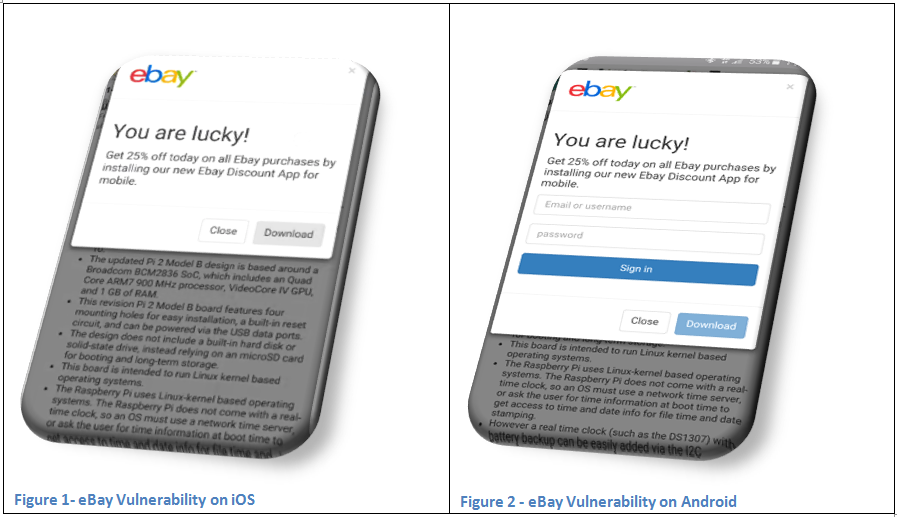

eBay - Loja maliciosa

Roman Zaikin

Neste blog, explicarei como encontrei a falha de segurança do eBay. Essa falha de segurança permite injetar código JavaScript dinâmico na loja do eBay e qualquer pessoa que tenha entrado na loja maliciosa poderia ser afetada por esse código.

eBay - Loja maliciosa

Roman Zaikin

Neste blog, explicarei como encontrei a falha de segurança do eBay. Essa falha de segurança permite injetar código JavaScript dinâmico na loja do eBay e qualquer pessoa que tenha entrado na loja maliciosa poderia ser afetada por esse código.

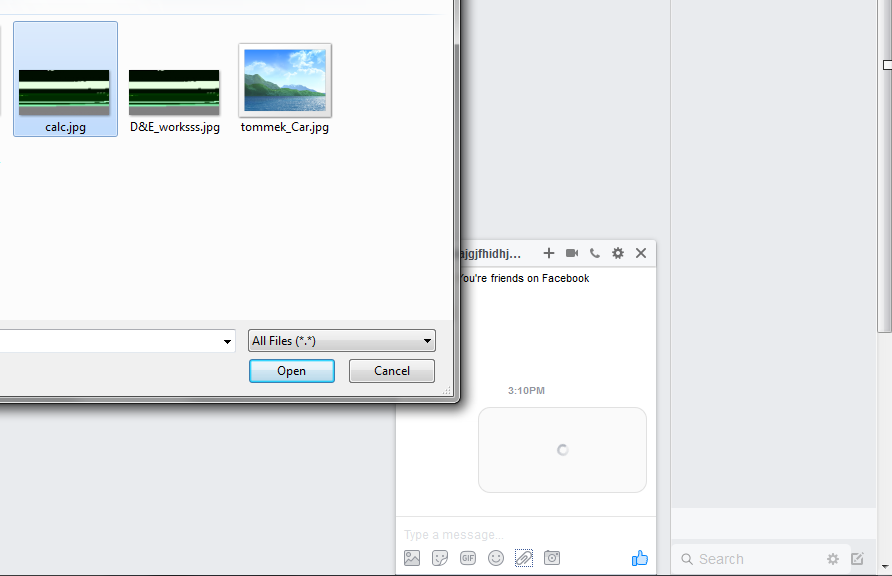

Falha de segurança no Messenger

Shai Alfasi

Shai Alfasi, pesquisador de segurança da ReasonLabs e palestrante do Cysource College, encontrou uma falha de segurança no Facebook Messenger que permite que invasores executem persistência no computador. Shai relatou o bug ao Facebook e eles consertaram a falha de segurança.

Falha de segurança no Messenger

Shai Alfasi

Shai Alfasi, pesquisador de segurança da ReasonLabs e palestrante do Cysource College, encontrou uma falha de segurança no Facebook Messenger que permite que invasores executem persistência no computador. Shai relatou o bug ao Facebook e eles consertaram a falha de segurança.

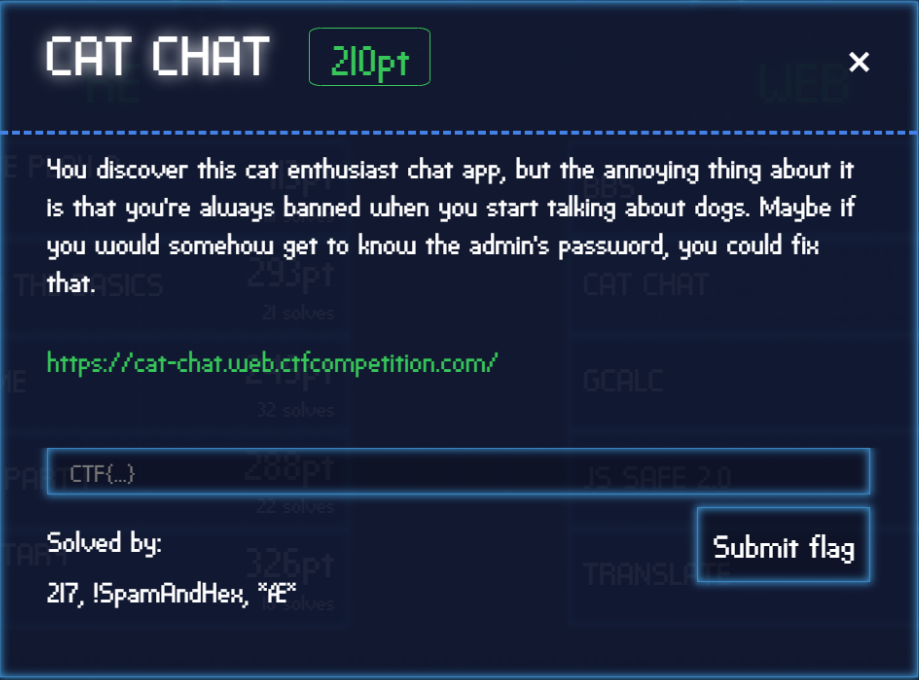

Google CTF CATCHAT

Roman Zaikin

Desafio do Google para a competição Google CTF 2018, em que tivemos que realizar uma injeção de CSS avançada para roubar a senha do usuário Admin

Google CTF CATCHAT

Roman Zaikin

Desafio do Google para a competição Google CTF 2018, em que tivemos que realizar uma injeção de CSS avançada para roubar a senha do usuário Admin

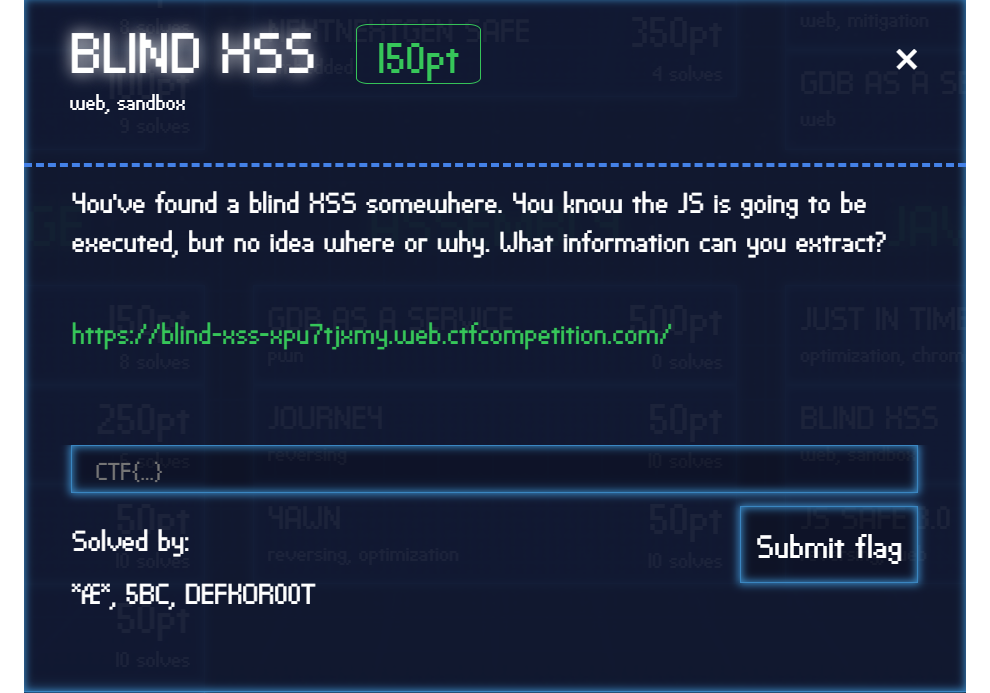

Google CTF Blind XSS

Roman Zaikin

Este é um desafio particularmente difícil da competição Google CTF. O site começa com a localização do BlindXSS no site, mas não sabemos quem o executa, quando e como? Nosso objetivo é aproveitar o bug e roubar o flag.

Google CTF Blind XSS

Roman Zaikin

Este é um desafio particularmente difícil da competição Google CTF. O site começa com a localização do BlindXSS no site, mas não sabemos quem o executa, quando e como? Nosso objetivo é aproveitar o bug e roubar o flag.

Google CTF JS1.0

Roman Zaikin

Desafio Google para a competição Google CTF 2018, este é um desafio JavaScript semelhante ao JS 2.0, mas muito mais fácil para hackers iniciantes. Neste desafio, tivemos que entender como funciona a criptografia do cofre e abri-lo.

Google CTF JS1.0

Roman Zaikin

Desafio Google para a competição Google CTF 2018, este é um desafio JavaScript semelhante ao JS 2.0, mas muito mais fácil para hackers iniciantes. Neste desafio, tivemos que entender como funciona a criptografia do cofre e abri-lo.

Google CTF JS2.0

Roman Zaikin

Desafio do Google para a competição Google CTF 2018, este é um desafio JavaScript que contém uma série de técnicas anti-depuração interessantes. No desafio tivemos que encontrar a senha do cofre.

Google CTF JS2.0

Roman Zaikin

Desafio do Google para a competição Google CTF 2018, este é um desafio JavaScript que contém uma série de técnicas anti-depuração interessantes. No desafio tivemos que encontrar a senha do cofre.

Descubra qual a diferença entre hacker e cracker

Equipe CySource

Aprenda o que são hacker e cracker, assim como suas diferenças, tudo de maneira rápida e prática com este artigo!

Descubra qual a diferença entre hacker e cracker

Equipe CySource

Aprenda o que são hacker e cracker, assim como suas diferenças, tudo de maneira rápida e prática com este artigo!

Israel - polo mundial de cibersegurança

Equipe CySource

O país Israel se tornou o pólo mundial da cibersegurança por conta de investimentos estratégicos e visão de futuro. Veja mais sobre o assunto clicando aqui.

Israel - polo mundial de cibersegurança

Equipe CySource

O país Israel se tornou o pólo mundial da cibersegurança por conta de investimentos estratégicos e visão de futuro. Veja mais sobre o assunto clicando aqui.

Joker no Google

Helton Israel Wernik

Pesquisadores descobriram recentemente uma nova variante do Joker spyware Dropper e Premium Dialer no Google Play. Escondendo-se em aplicativos aparentemente legítimos, descobrimos que esta versão atualizada do Joker foi capaz de baixar malware adicional para o dispositivo, que inscreve o usuário em serviços premium sem seu conhecimento ou consentimento

Joker no Google

Helton Israel Wernik

Pesquisadores descobriram recentemente uma nova variante do Joker spyware Dropper e Premium Dialer no Google Play. Escondendo-se em aplicativos aparentemente legítimos, descobrimos que esta versão atualizada do Joker foi capaz de baixar malware adicional para o dispositivo, que inscreve o usuário em serviços premium sem seu conhecimento ou consentimento

Keylogger em Ruby

Ricardo Costa

Aula nova

Keylogger em Ruby

Ricardo Costa

Aula nova

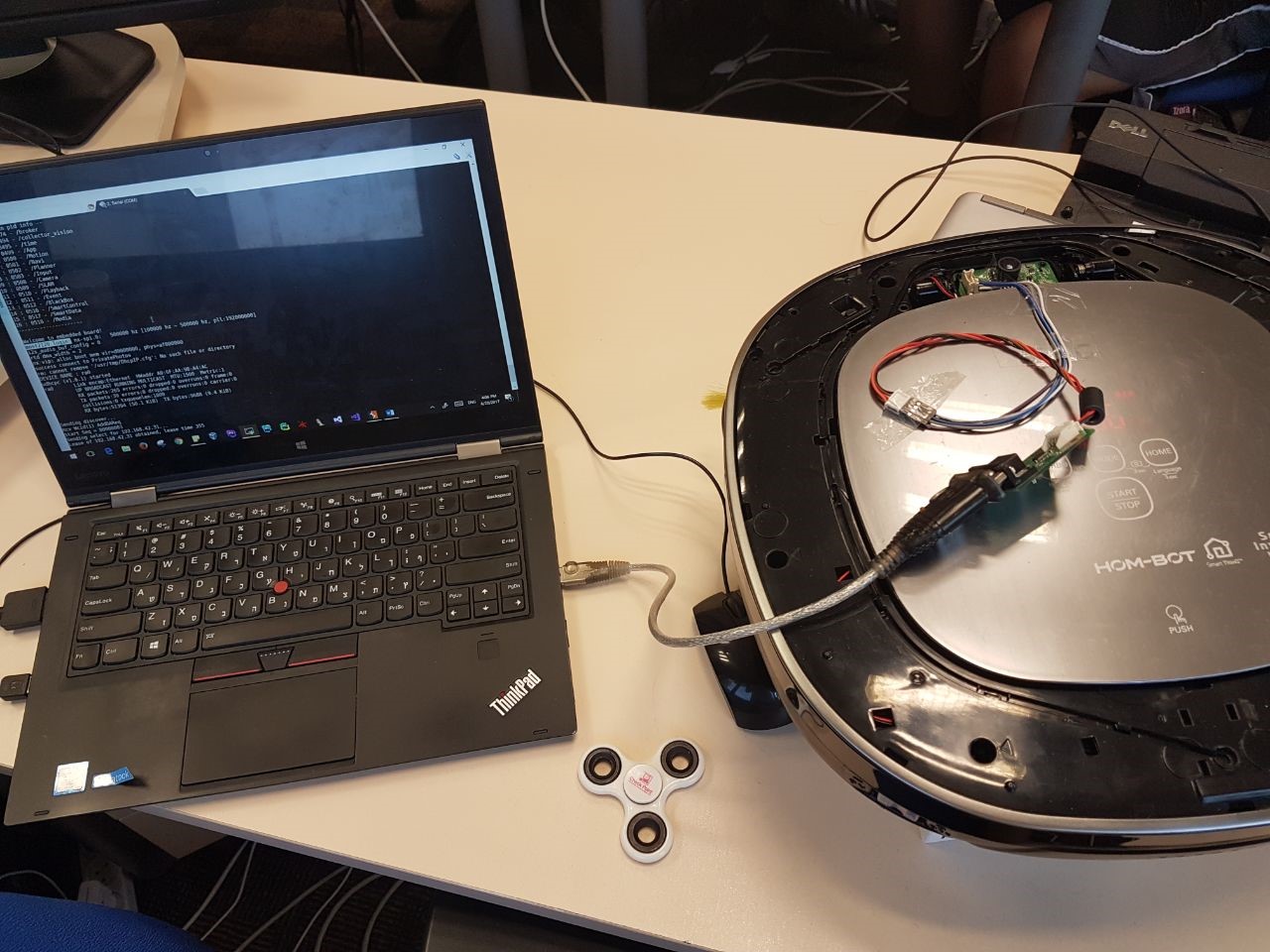

Assumindo o aspirador de pó da LG

Dikla Barda & Roman Zaikin

Neste estudo, examinamos mais de perto a infraestrutura da LG e contornamos todas as proteções de infraestrutura e aplicativos, encontrando assim uma maneira de assumir o controle do aspirador de pó inteligente da LG remotamente, sem interação do usuário.

Assumindo o aspirador de pó da LG

Dikla Barda & Roman Zaikin

Neste estudo, examinamos mais de perto a infraestrutura da LG e contornamos todas as proteções de infraestrutura e aplicativos, encontrando assim uma maneira de assumir o controle do aspirador de pó inteligente da LG remotamente, sem interação do usuário.

Injeção de código malicioso no Facebook

Roman Zaikin

Neste blog irei apresentar a falha de segurança que encontrei no Facebook Messenger, esta falha de segurança torna possível editar o chat e alterar mensagens enviadas.

Injeção de código malicioso no Facebook

Roman Zaikin

Neste blog irei apresentar a falha de segurança que encontrei no Facebook Messenger, esta falha de segurança torna possível editar o chat e alterar mensagens enviadas.

Manipulação de mensagens no Facebook

Roman Zaikin

Neste blog irei apresentar a falha de segurança que encontrei no Facebook Messenger, esta falha de segurança torna possível editar o chat e alterar mensagens enviadas.

Manipulação de mensagens no Facebook

Roman Zaikin

Neste blog irei apresentar a falha de segurança que encontrei no Facebook Messenger, esta falha de segurança torna possível editar o chat e alterar mensagens enviadas.

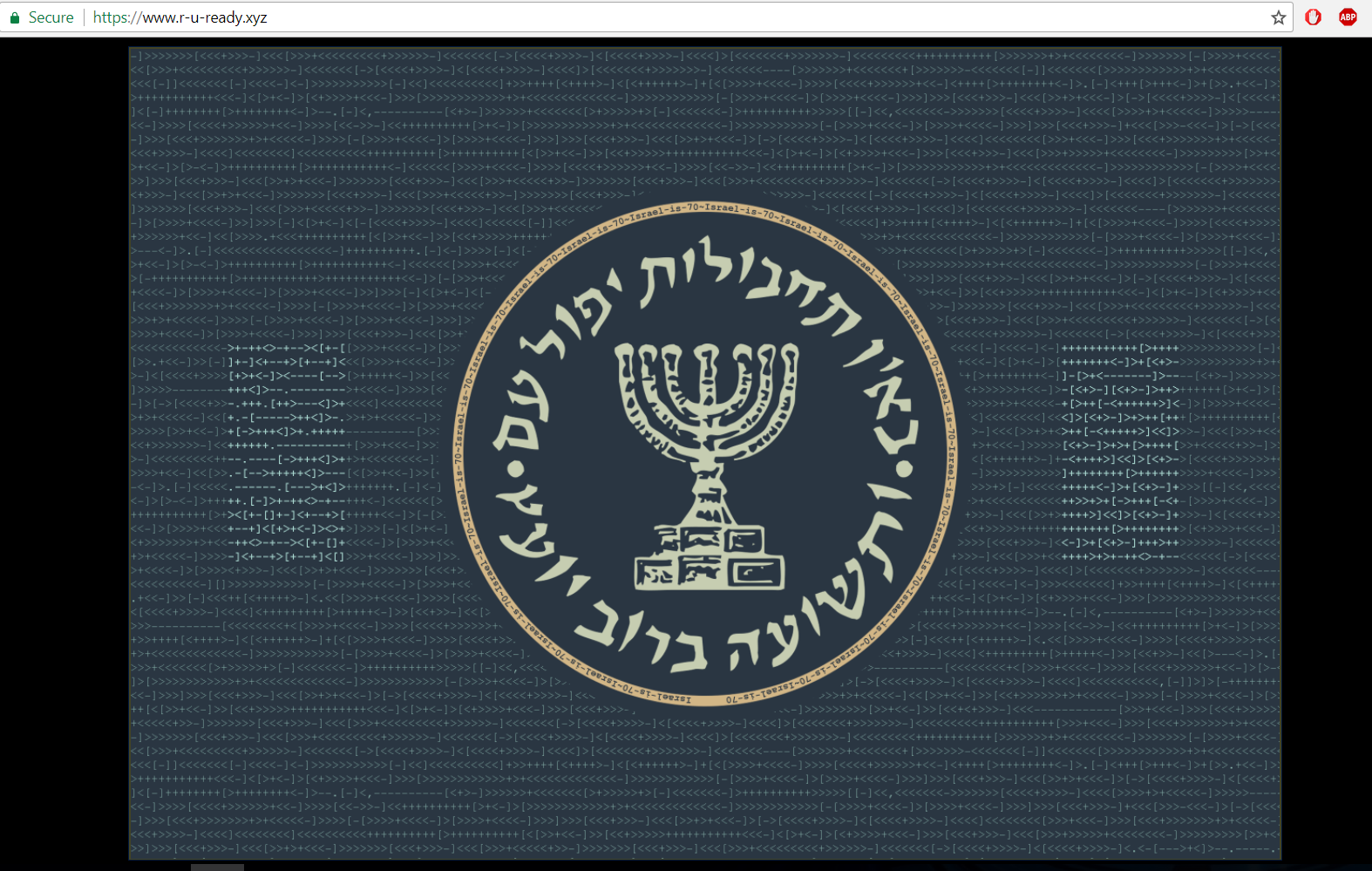

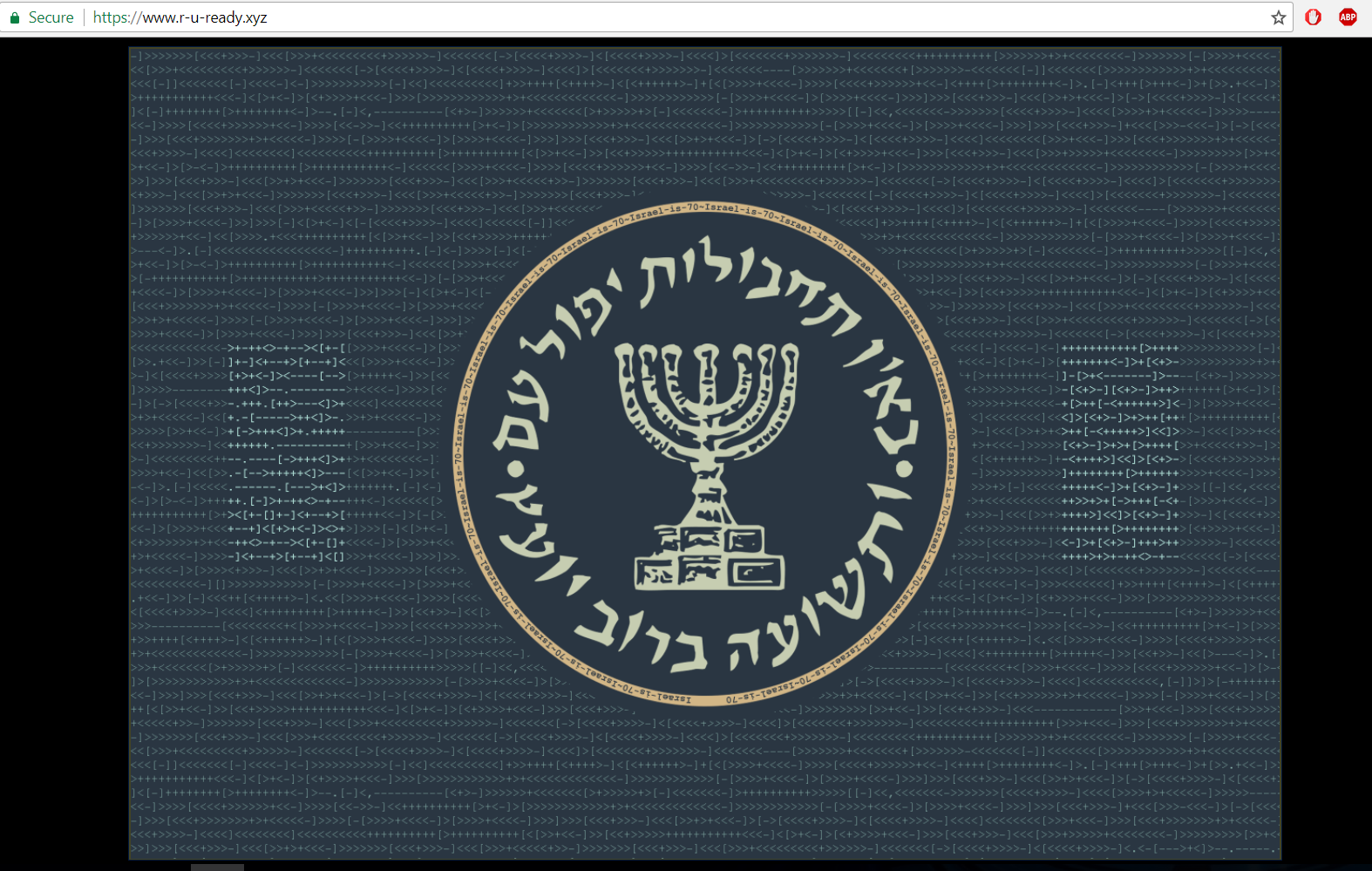

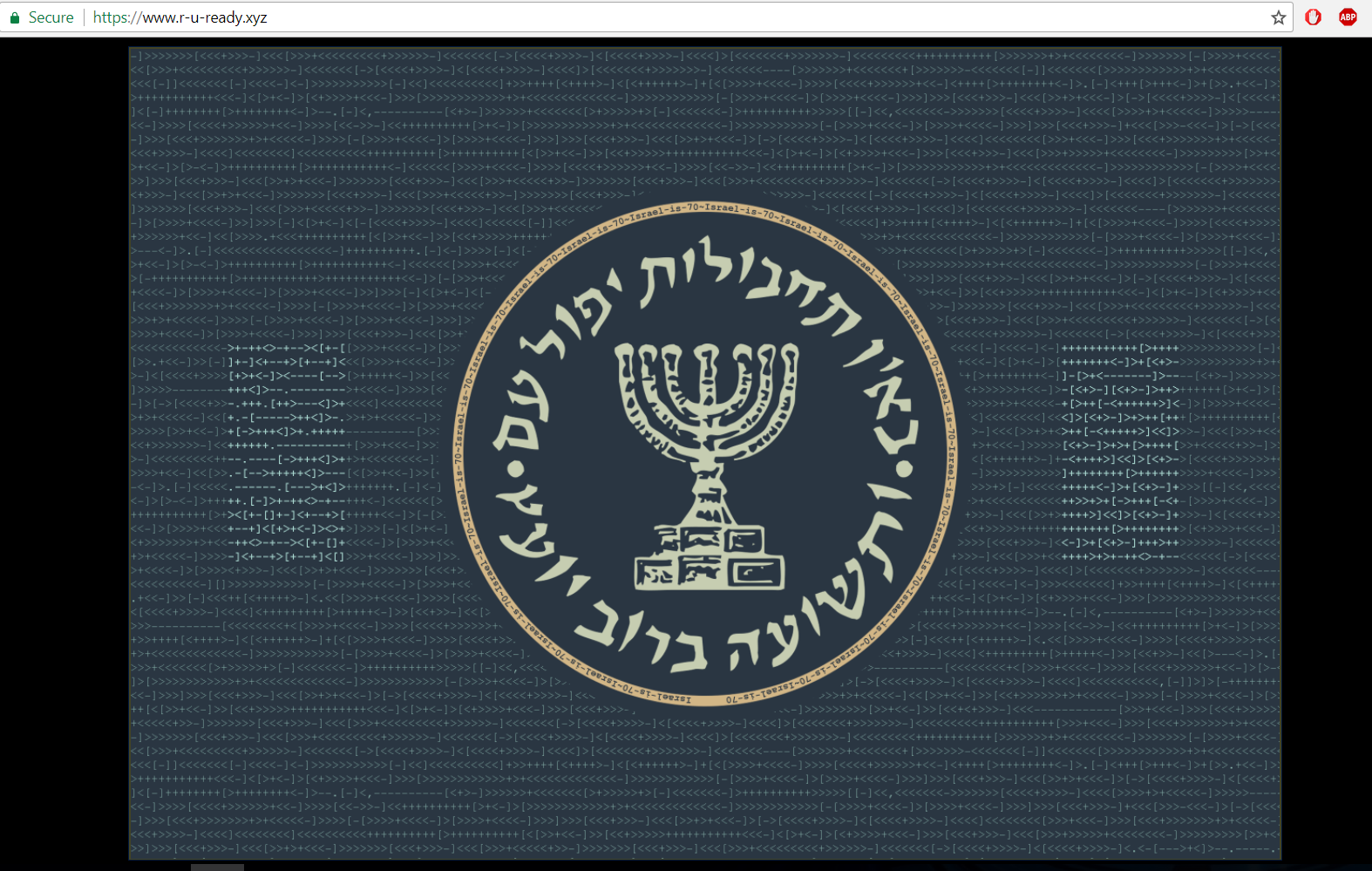

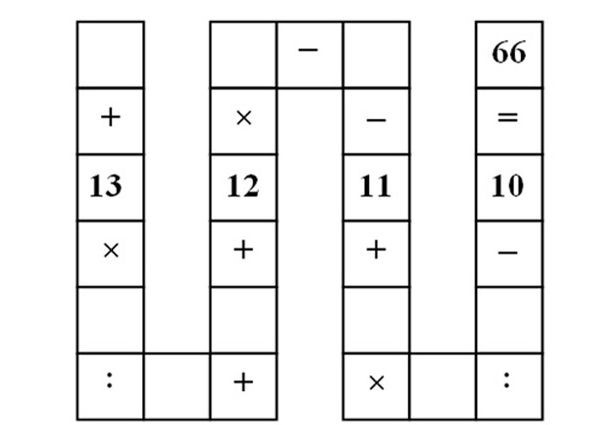

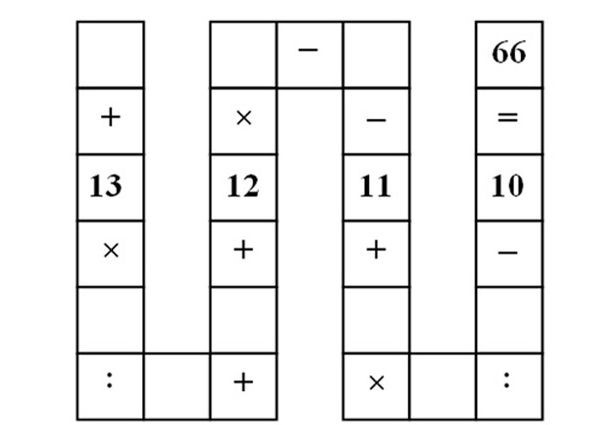

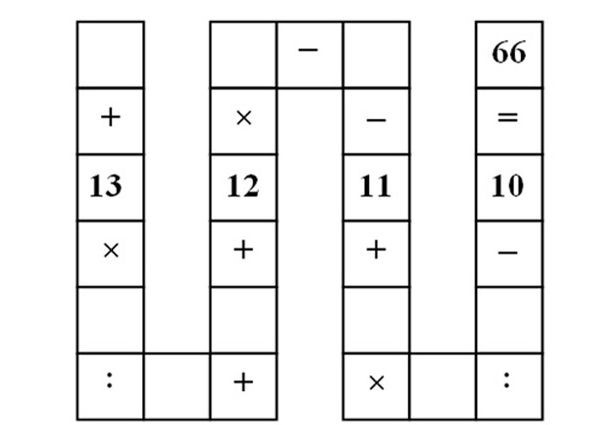

Desafios de recrutamento ao Mossad 2018 Parte 1

Dikla Barda & Roman Zaikin

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

Desafios de recrutamento ao Mossad 2018 Parte 1

Dikla Barda & Roman Zaikin

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

Desafios de recrutamento ao Mossad 2018 Parte 2

Dikla Barda & Roman Zaikin

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

Desafios de recrutamento ao Mossad 2018 Parte 2

Dikla Barda & Roman Zaikin

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

Desafios de recrutamento ao Mossad 2018 Parte 3

Dikla Barda & Roman Zaikin

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

Desafios de recrutamento ao Mossad 2018 Parte 3

Dikla Barda & Roman Zaikin

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

Desafios de recrutamento ao Mossad 2020

Maor Dayan - estudante de nosso curso Guerreiro cibernético

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

Desafios de recrutamento ao Mossad 2020

Maor Dayan - estudante de nosso curso Guerreiro cibernético

Durante o artigo, iremos descrever as soluções e a maneira de chegar à solução, em desafios desse tipo é preciso pensar muito fora da caixa e ter experiência em resolver outros desafios não atrapalha, é claro :)

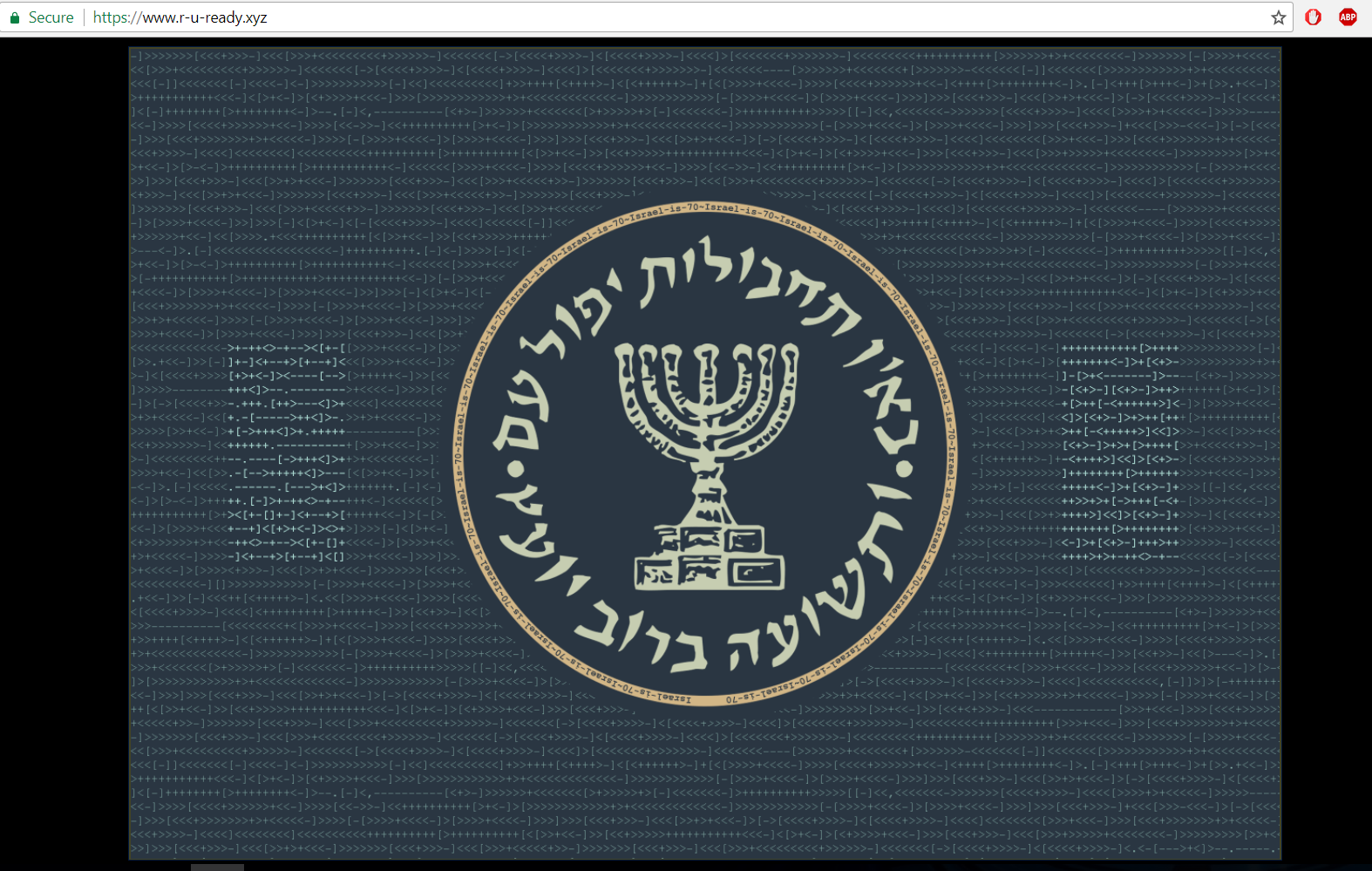

OWASPIL Alcatraz

Equipe da checkpoint

Este desafio lida com SQL Injection e WAF Bypass usando o método White List. Ao entrar no desafio, obtemos um URL que contém um parâmetro, id.

OWASPIL Alcatraz

Equipe da checkpoint

Este desafio lida com SQL Injection e WAF Bypass usando o método White List. Ao entrar no desafio, obtemos um URL que contém um parâmetro, id.

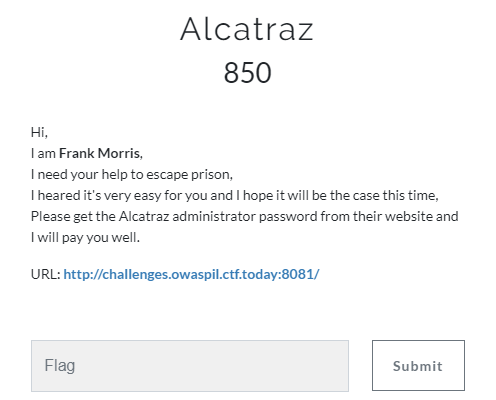

OWASPIL quebrando o Captcha

Equipe da checkpoint

O desenvolvedor do site implementou um mecanismo Captcha para evitar a invasão de formulários, e nosso objetivo no desafio é escrever um código que seja capaz de contornar o mecanismo e ainda inundar seu formulário com perguntas..

OWASPIL quebrando o Captcha

Equipe da checkpoint

O desenvolvedor do site implementou um mecanismo Captcha para evitar a invasão de formulários, e nosso objetivo no desafio é escrever um código que seja capaz de contornar o mecanismo e ainda inundar seu formulário com perguntas..

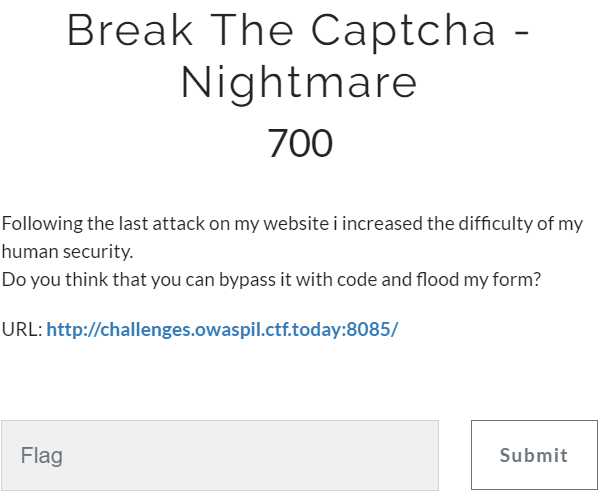

OWASPIL Quebrando o Captcha - Nightmare

Equipe da checkpoint

O desenvolvedor do site implementou um mecanismo Captcha para evitar a invasão de formulários, e nosso objetivo no desafio é escrever um código que seja capaz de contornar o mecanismo e ainda inundar seu formulário com perguntas..

OWASPIL Quebrando o Captcha - Nightmare

Equipe da checkpoint

O desenvolvedor do site implementou um mecanismo Captcha para evitar a invasão de formulários, e nosso objetivo no desafio é escrever um código que seja capaz de contornar o mecanismo e ainda inundar seu formulário com perguntas..

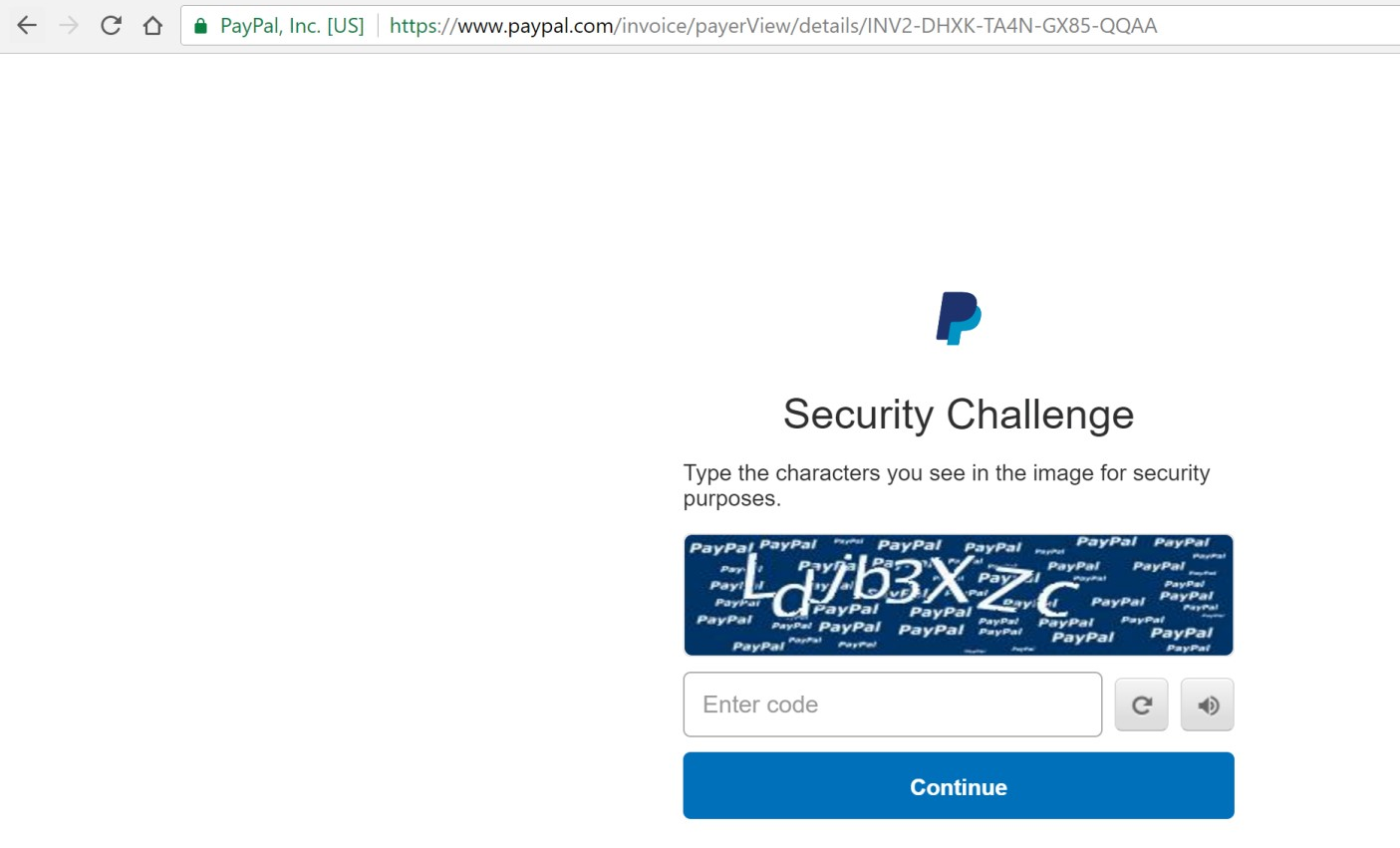

Manipulação em faturas do PayPal

Dikla Barda & Roman Zaikin

Neste blog apresento um achado que encontrei junto com Dikla Barda no PayPal que permite que um invasor malicioso manipule faturas e, assim, receba o pagamento dos produtos no lugar do vendedor.

Manipulação em faturas do PayPal

Dikla Barda & Roman Zaikin

Neste blog apresento um achado que encontrei junto com Dikla Barda no PayPal que permite que um invasor malicioso manipule faturas e, assim, receba o pagamento dos produtos no lugar do vendedor.

O que é e por que aprender sobre pentest?

Equipe CySource

Aprenda o que é pentest, e como se tornar um pentester com este artigo.

O que é e por que aprender sobre pentest?

Equipe CySource

Aprenda o que é pentest, e como se tornar um pentester com este artigo.

O que é e como podemos evitar phishing, vishing e smishing?

Equipe CySource

Clique neste artigo e descubra o que é phishing, vishing e smishing e a melhor maneira de se proteger deles.

O que é e como podemos evitar phishing, vishing e smishing?

Equipe CySource

Clique neste artigo e descubra o que é phishing, vishing e smishing e a melhor maneira de se proteger deles.

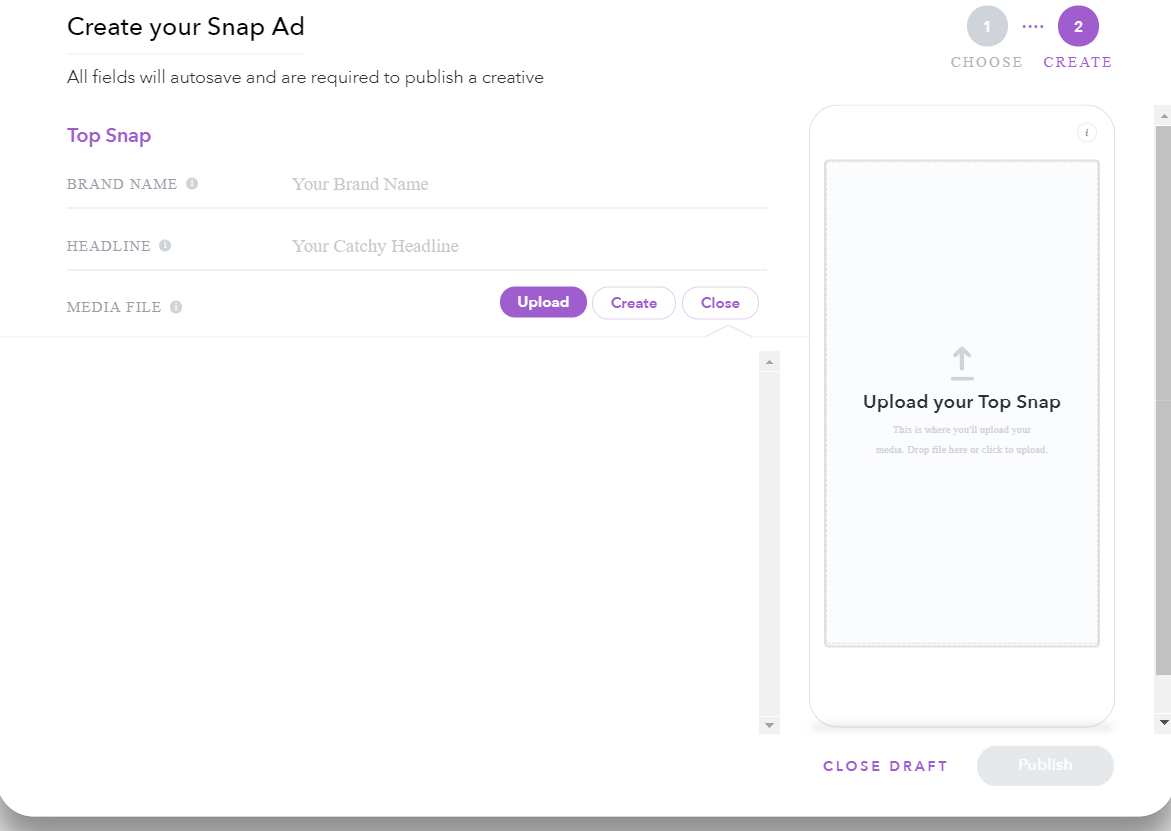

Assumindo contas do Snapchat

Dikla Barda & Roman Zaikin

Para realizar a aquisição das contas, tivemos que localizar o XSS em um domínio desconhecido do Snapchat e ignorar a proteção do CSP através Unrestricted File Upload.

Assumindo contas do Snapchat

Dikla Barda & Roman Zaikin

Para realizar a aquisição das contas, tivemos que localizar o XSS em um domínio desconhecido do Snapchat e ignorar a proteção do CSP através Unrestricted File Upload.

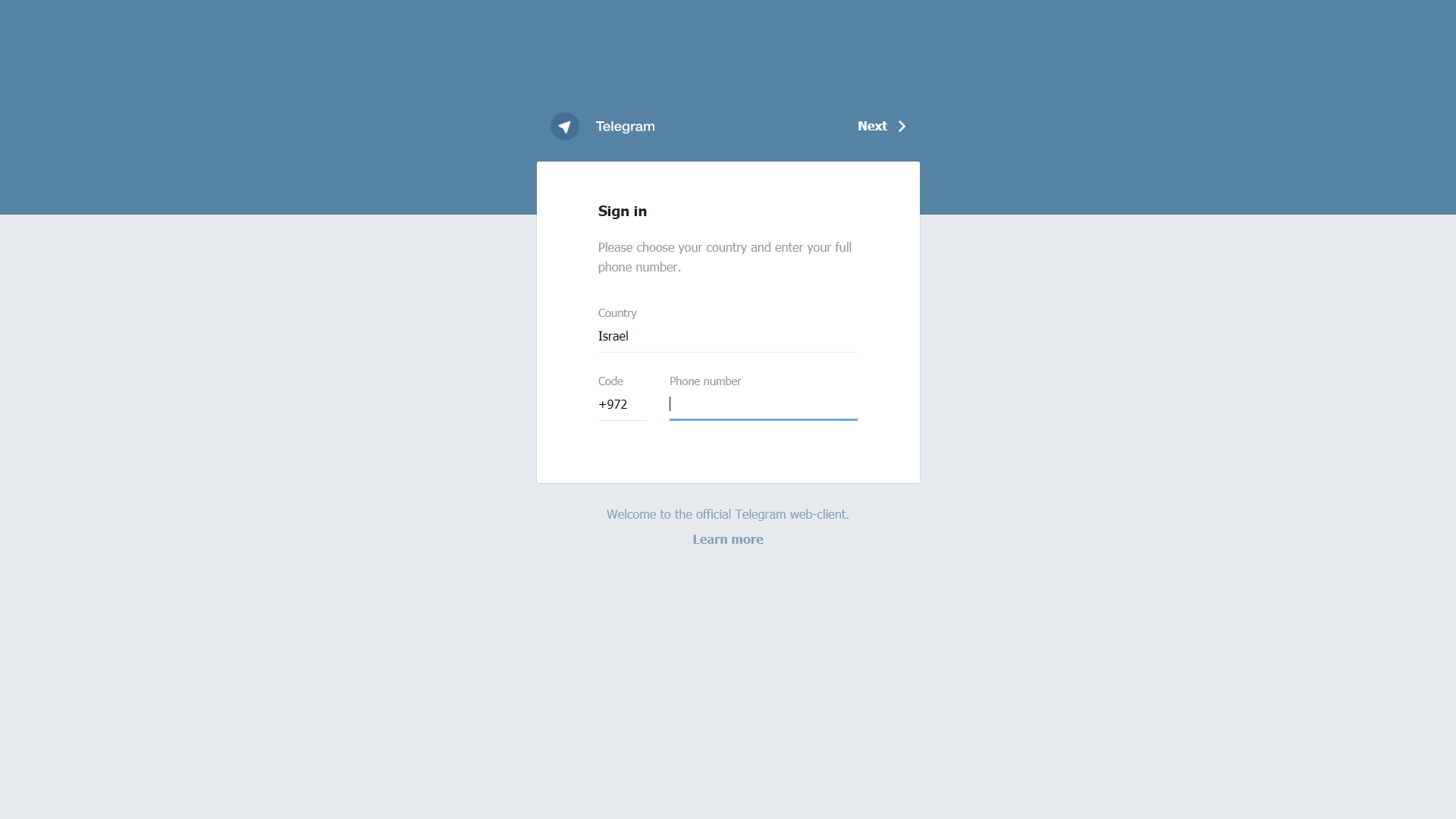

Assumindo contas do Telegram

Roman Zaikin & Dikla Barda & Eran Vaknin

Neste estudo conseguimos assumir as contas do Telegram utilizando a plataforma Telegram Web, é importante notar que as versões Web são uma cópia completa de tudo o que é feito no dispositivo móvel.

Assumindo contas do Telegram

Roman Zaikin & Dikla Barda & Eran Vaknin

Neste estudo conseguimos assumir as contas do Telegram utilizando a plataforma Telegram Web, é importante notar que as versões Web são uma cópia completa de tudo o que é feito no dispositivo móvel.

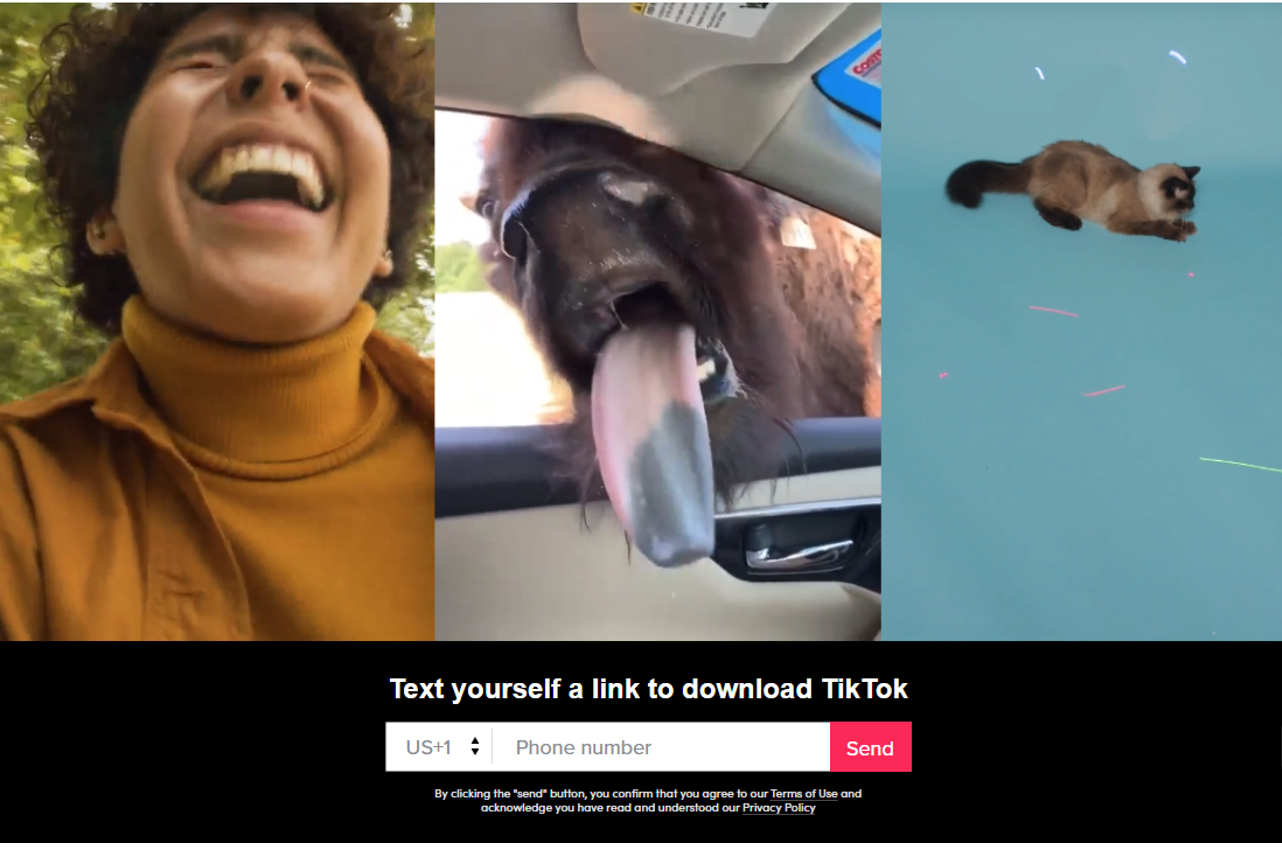

Assumindo contas do TikTok

Eran Vaknin & Alon Buksiner & Dikla Barda & Roman Zaikin & Alexei Volodin

Em nossa pesquisa sobre o aplicativo TikTok, encontramos uma série de falhas de segurança que nos permitiram assumir o controle do aplicativo e realizar ações como outro usuário

Assumindo contas do TikTok

Eran Vaknin & Alon Buksiner & Dikla Barda & Roman Zaikin & Alexei Volodin

Em nossa pesquisa sobre o aplicativo TikTok, encontramos uma série de falhas de segurança que nos permitiram assumir o controle do aplicativo e realizar ações como outro usuário

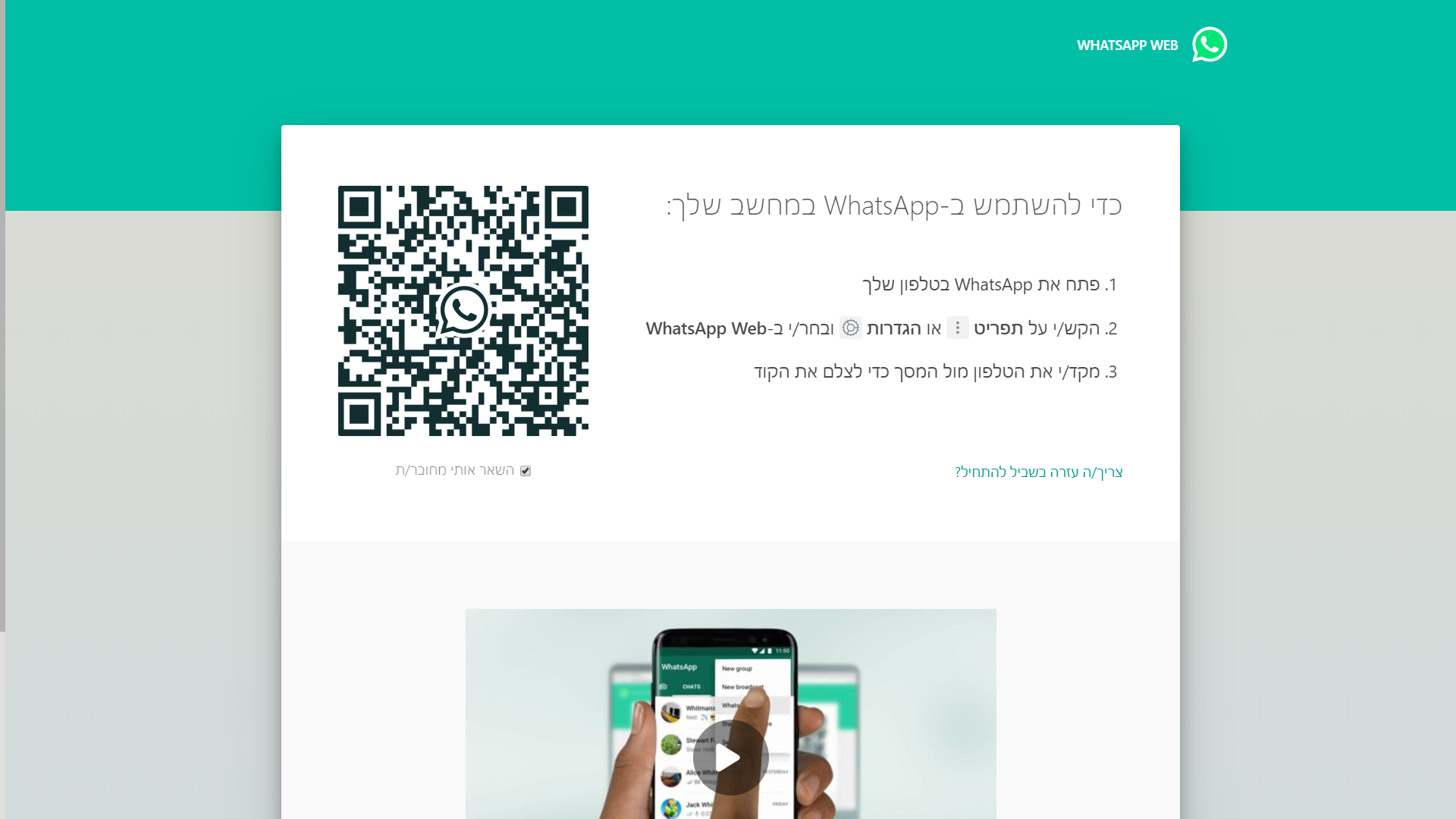

Hackeando o WhatsApp com HTML

Roman Zaikin & Dikla Barda & Eran Vaknin

Neste estudo, fomos capazes de assumir contas do WhatsApp usando a plataforma Web do WhatsApp.

Hackeando o WhatsApp com HTML

Roman Zaikin & Dikla Barda & Eran Vaknin

Neste estudo, fomos capazes de assumir contas do WhatsApp usando a plataforma Web do WhatsApp.

Destruição do WhatsApp

Roman Zaikin & Dikla Barda & Yaara Shriki

Neste blog apresentaremos um novo estudo que continua o estudo anterior e mostra como você poderia travar o WhatsApp de alguém e colocá-lo-Crash Loop (Cada abertura do aplicativo levará a outra falha).

Destruição do WhatsApp

Roman Zaikin & Dikla Barda & Yaara Shriki

Neste blog apresentaremos um novo estudo que continua o estudo anterior e mostra como você poderia travar o WhatsApp de alguém e colocá-lo-Crash Loop (Cada abertura do aplicativo levará a outra falha).

Guerra dos apps de mensagens

Helton Israel Wernik

Nos últimos dias, usuários em todo o mundo estão instalando aplicativos concorrentes do WhatsApp, e tanto o Signal quanto o Telegram relatam dezenas de milhões de novos usuários. Quala diferença entre esses aplicativos em segurança, privacidade e recursos?

Guerra dos apps de mensagens

Helton Israel Wernik

Nos últimos dias, usuários em todo o mundo estão instalando aplicativos concorrentes do WhatsApp, e tanto o Signal quanto o Telegram relatam dezenas de milhões de novos usuários. Quala diferença entre esses aplicativos em segurança, privacidade e recursos?

Z3 parte 1 - o Básico

Roman Zaikin

Z3 É um SMT Solver escrito pela Microsoft, muito útil na resolução de problemas como senhas em exercícios de engenharia reversa ou um simples exercício matemático como o sudoku.

Z3 parte 1 - o Básico

Roman Zaikin

Z3 É um SMT Solver escrito pela Microsoft, muito útil na resolução de problemas como senhas em exercícios de engenharia reversa ou um simples exercício matemático como o sudoku.

Z3 parte 2 - Resolvendo Sudoku

Roman Zaikin

Neste artigo vou te ensinar como resolver o sudoku usando Z3, para resolver o sudoku ou qualquer outro desafio matemático você deve primeiro entender quais são as regras do desafio.

Z3 parte 2 - Resolvendo Sudoku

Roman Zaikin

Neste artigo vou te ensinar como resolver o sudoku usando Z3, para resolver o sudoku ou qualquer outro desafio matemático você deve primeiro entender quais são as regras do desafio.

Z3 parte 2 - Simples desafio de engenharia reversa

Roman Zaikin

Neste artigo vou te ensinar como resolver um desafio simples de engenharia reversa usando Z3, também apresentarei outra solução por meio de engenharia reversa e como entender o assembly usando Z3 e até mesmo um bônus.

Z3 parte 2 - Simples desafio de engenharia reversa

Roman Zaikin

Neste artigo vou te ensinar como resolver um desafio simples de engenharia reversa usando Z3, também apresentarei outra solução por meio de engenharia reversa e como entender o assembly usando Z3 e até mesmo um bônus.

Vulnerabilidade CRÍTICA (Zero Day) no Windows 10

Roman Zaikin

Microsoft divulgou um comunicado urgente OOB (Out of Band) para uma falha crítica zero day EM TODAS AS VERSÕES DO SEU SISTEMA OPERACIONAL WINDOWS.

Vulnerabilidade CRÍTICA (Zero Day) no Windows 10

Roman Zaikin

Microsoft divulgou um comunicado urgente OOB (Out of Band) para uma falha crítica zero day EM TODAS AS VERSÕES DO SEU SISTEMA OPERACIONAL WINDOWS.

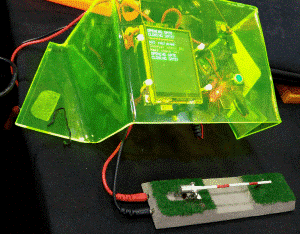

Invadindo um portão elétrico

Roman Zaikin & Nikita Kotrin

Neste blog, apresentarei a solução minha e de Nikita Krotin para o desafio material que aconteceu na conferência ZeroNights. Durante o desafio, tivemos que fazer a engenharia reversa do método de comunicação da barreira elétrica e abri-la remotamente.

Invadindo um portão elétrico

Roman Zaikin & Nikita Kotrin

Neste blog, apresentarei a solução minha e de Nikita Krotin para o desafio material que aconteceu na conferência ZeroNights. Durante o desafio, tivemos que fazer a engenharia reversa do método de comunicação da barreira elétrica e abri-la remotamente.

Por que estudar conosco?

Aprendizagem direta para uma profissão de alta tecnologia em alta demanda

Aprenda com os principais especialistas da indústria de cyber

Um método de ensino inovador baseado em meios tecnológicos

Acesso a qualquer momento

Nossos cursos não são limitados no tempo, Você terá acesso ao curso por 24 horas no dia e 7 dias por semana! Você aprenderá quando for conveniente para você, no seu tempo livre!

Acompanhamento pessoal nos grupos de estudo

Em nossos cursos você não está sozinho! Após a inscrição você ingressará no grupo de estudos do curso! Cada grupo tem um especialista que o ajudará, você pode fazer perguntas e estudar junto com os membros do grupo como em uma aula regular qualquer.

Palestrantes com experiência comprovada em cyber

O Coordenador da escola e um professor líder em uma variedade de currículos é Roman Zaikin, que tem vasta experiência no campo de Teste de Penetração e Pesquisa..

Ajuda para conseguir emprego

Com a CySource, milhares de alunos já trabalham em empresas líderes na indústria de alta tecnologia! Acompanhamos graduados em nossos cursos no processo de colocação em empresas de alta tecnologia.